|

|---|

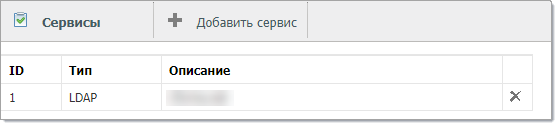

Для редактирования существующего сервиса кликните мышью по строке списка, откроется окно с настройками сервиса. Для добавления нового сервиса нажмите кнопку Добавить сервис.

Список сервисов

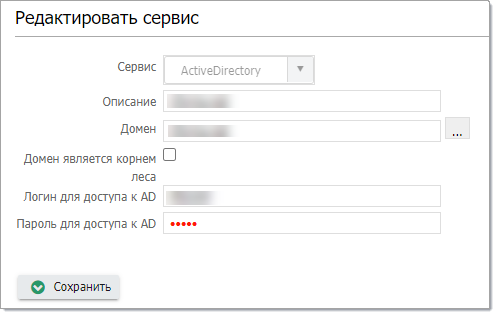

Для синхронизации с Active Directory необходимо:

1. Адрес домена.

2. Системная учетная запись.

3. Сервер с приложением должен находиться в домене или на DNS-сервере, который указан в сетевом адаптере. Должна быть настроена зона для этого домена.

Настройки сервиса ActiveDirectory:

Настройки сервиса ActiveDirectory

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

Домен |

Имя домена, используемого в компании |

Домен является корнем леса |

Система будет работать с корнем леса Active Directory |

Логин для доступа к AD |

Логин для доступа к Active Directory. Параметр можно не заполнять в случае, если пользователь, от имени которого запускается система, имеет доступ ко всем полям Active Directory |

Пароль для доступа к AD |

Пароль для доступа к Active Directory (см. выше) |

По умолчанию аутентификация реализована через DirectoryServices. Но при использовании одноименных учетных записей в лесе AD используйте аутентификацию через PrincipalContext. За режим аутентификации отвечает настройка ActiveDirectoryAuthenticationMode в web.config.

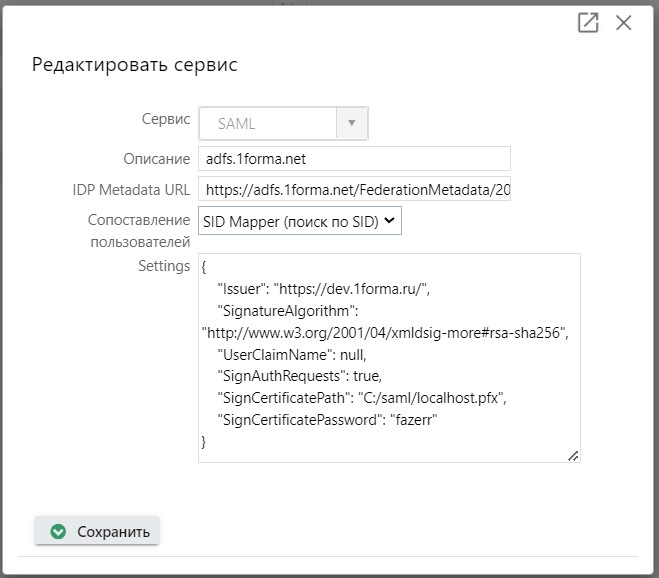

Настройки сервиса SAML:

Настройки сервиса SAML

Параметр |

Описание |

|||

|---|---|---|---|---|

Описание |

Название\краткое описание сервиса |

|||

IDP Metadata URL |

URL метаданных вашего AD FS сервера, например, https://your-domain.com/FederationMetadata/2007-06/FederationMetadata.xml; |

|||

Сопоставление пользователей |

Способ сопоставления (мапинга) удостоверения Identity Provider и пользователя "Первой Формы"

|

|||

Settings |

Настройки сервиса в формате JSON. Атрибуты: •Issuer — Издатель запроса.

•SignatureAlgorithm — Алгоритм подписания запросов от SP->IDP. Можно оставить пустым. В большинстве случаев это "http://www.w3.org/2001/04/xmldsig-more#rsa-sha256" (значение по умолчанию) •UserClaimName — Атрибут, который идентифицирует юзера на стороне IDP. В успешном ответе аутентификации IDP пришлет claims, и claim с названием "UserClaimName" будет использован для сопоставления пользователя между SP и IDP. Значение должно быть договоренностью между админами IDP и SP. Для ADFS и 1F UserClaimName = "primarySid". •SignAuthRequests — подписывать ли запросы к IDP. Если true — необходимо указать путь к файлу сертификата.

•SignCertificatePath — путь к .pfx-сертификату для подписания запросов SP->IDP.

•SignCertificatePassword — пароль к .pfx-файлу сертификата. •ClaimsMapperConfig: oIdentityClaim — Атрибут SAML/SP, который однозначно указывает на пользователя в "Первой Форме" — в зависимости от маппинга это может быть: Email, Nick, ExternalAccount, SID. oCreateProfiles — Создание профиля. Принимает значение "true" или "false". Если в ключе задано значение "true", то будет предпринята попытка создать учетную запись из переданных от ADFS/SAML атрибутов, если она не найдена по IdentityClaim. oProfileAttributesMap — Справочник ключ-значение, где ключ — атрибут профиля, а значение — claim из из переданных от ADFS/SAML атрибутов. Параметр обязателен к заполнению, если ключ "CreateProfiles" установлен в значение "true". Атрибуты профиля, которые можно указать в ProfileAttributesMap: Nick, LastName, FirstName, MiddleName, FullName, Phone, Phone2, Phone3, Email, ExternalEmail, DisplayName, Position, EnglishDisplayName, ExternalDisplayName, CellPhone, HomePhone, Fax, Skype, ICQ, LiveJournal, Twitter, IsEmployee, BirthDate (datetime), WorkStartDate (datetime), Country, City, Gender (bool), Notes, SID, GuidFrom1C (guid), PhoneAdditional, Phone2Additional, Phone3Additional, HomePhoneAdditional, MaidenName, CanEditAvatar (bool), TelegramUserName |

Подробное описание настройки SAML-аутентификации приведено здесь.

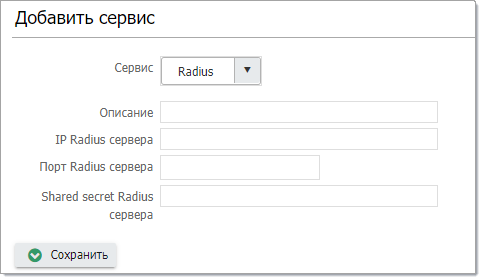

Настройки сервиса Radius:

Настройки сервиса Radius

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

IP Radius сервера |

|

Порт Radius сервера |

|

Shared secret Radius сервера |

|

|---|

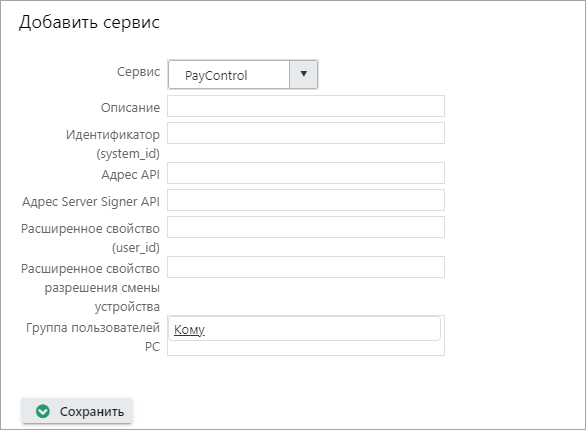

Настройки сервиса PayControl:

Настройки сервиса PayControl

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

Идентификатор (system_id) |

выдается при приобретении сервера PayControl |

Адрес API |

Адрес для подписания онлайн |

Адрес Server Signer API |

Адрес для подписания оффлайн (если у ЭЦП включен признак Серверное подписание) |

Расширенное свойство (user_id) |

Название расширенного свойства пользователя, в котором будет храниться user_id |

Расширенное свойство (серверная подпись) |

Название расширенного свойства пользователя, в котором будет храниться признак серверной подписи PayControl |

Расширенное свойство разрешения смены устройства |

Название расширенного свойства пользователя, в котором будет храниться признак, разрешена ли ему повторная регистрация. Признак должен иметь значение true или false. Отсутствие значения соответствует false. Повторная регистрация может потребоваться для перевыпуска сертификата по истечении срока действия, при утере смартфона или после переустановки на смартфоне приложения 1F Mobile |

Группа пользователей PC |

Группы пользователей, которым доступна ЭП |

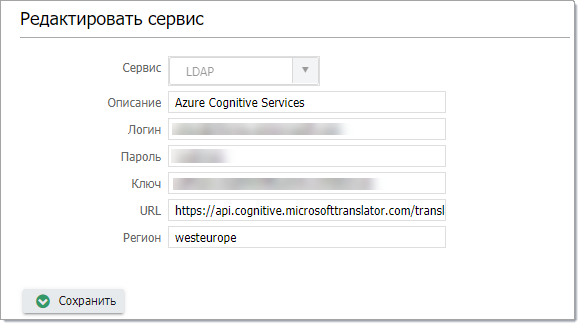

Сервис используется для автоматизации переводов комментариев при использовании приложения "Первая Форма" для работы в мультиязычных интерфейсах.

Настройки Azure Cognitive:

Настройки сервиса Azure Cognitive

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

Логин |

|

Пароль |

|

Ключ |

|

URL |

Адрес вызова сервиса: https://api.cognitive.microsofttranslator.com/translate?api-version=3.0 |

Регион |

Например, westeurope |

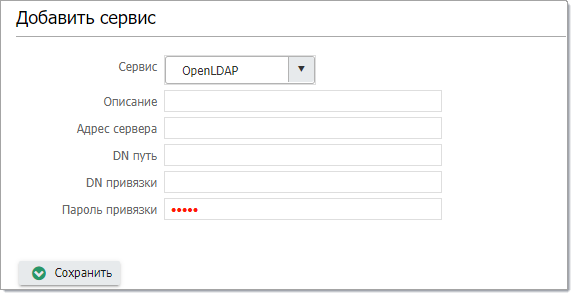

Настройки сервиса OpenLDAP:

Настройки сервиса OpenLDAP

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

Адрес сервера |

Адрес сервера OpenLDAP |

DN путь |

DN путь |

DN привязки |

DN привязки |

Пароль привязки |

Пароль для доступа |

Если не указан ActiveDirectoryAuthenticationMode при аутентификации через LDAP можно использовать SSL с помощью ключа "UseSecureLDAP" в web.config / appsettings.json.

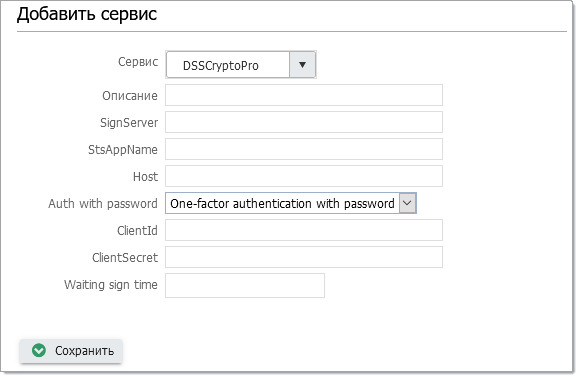

Сервис используется для поддержки облачного сервиса электронной подписи DSSCryptoPro.

Настройки DSSCryptoPro:

Настройки сервиса DSS CryptoPro

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

SignServer |

Сервер подписания |

StsAppName |

Сервер регистрации |

Host |

Стенд |

Auth with password |

Тип аутентификации. Возможные значения: •One-factor authentication with password — аутентификация логин + пароль •Two-factor authentication with MyDSS — аутентификация логин + код, высылаемый на привязанный номер телефона |

ClientId |

ID клиента |

ClientSecret |

Секретный код клиента |

Waiting sign time |

Максимальное ожидание время подтверждения подписи с телефона для двухфакторной аутентификации, сек. (при превышении времени ожидания транзакция прерывается) |

Сервис используется для интеграции с системой электронного документооборота Диадок.

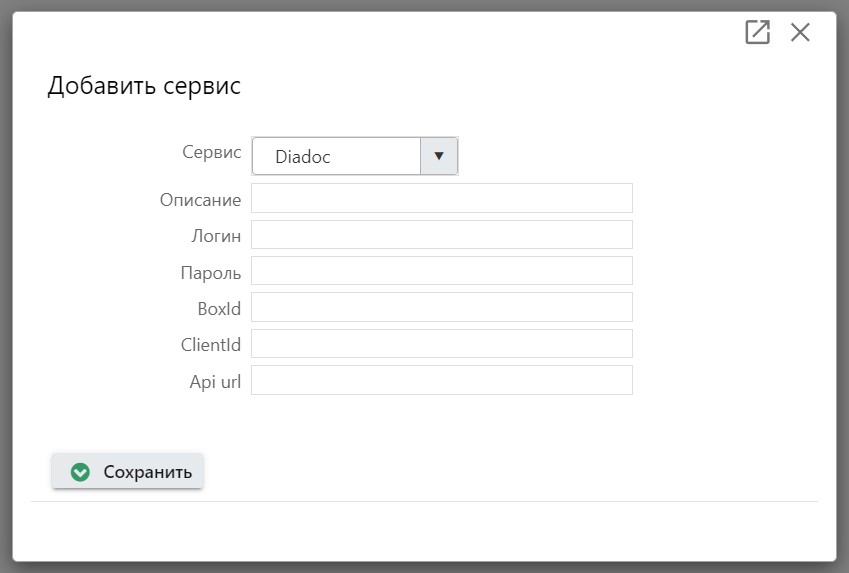

Настройки Diadoc:

Настройки сервиса Diadoc

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

Логин |

Настройки сервера Diadoc |

Пароль |

|

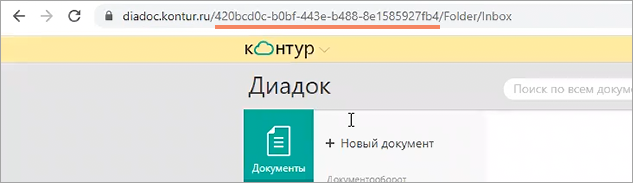

BoxId |

Идентификатор организации. Можно посмотреть в веб-интерфейсе системы Диадок:  |

ClientId |

Уникальный строковый дентификатор клиента. Его можно получить после заключения договора на использование API Диадок, написав запрос по адресу diadoc-api@skbkontur.ru |

Api url |

Адрес API для онлайн-подписания |

После добавления сервиса его необходимо включить. Для этого выберите сервис в общих настройках приложения (пункт "Diadoc Service").

|

|---|

|

|---|

Полная инструкция по синхронизации календаря с Exchange Server описана здесь.

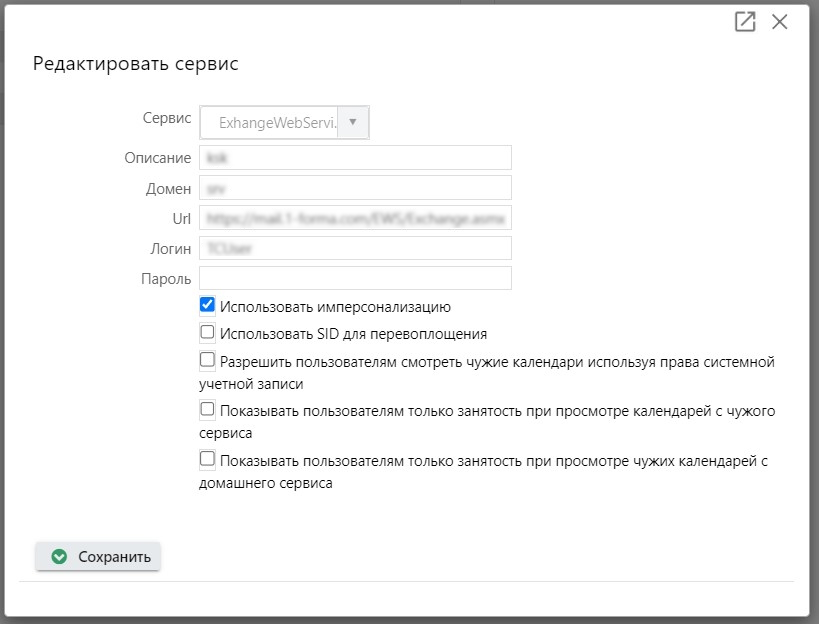

Настройки ExchangeWebService:

Настройки сервиса ExchangeWebService

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

Домен |

Имя домена, используемого в компании |

Url |

Адрес вызова сервиса |

Логин |

Логин и пароль |

Пароль |

|

Использовать имперсонализацию |

Если настройка включена, то при синхронизации изменений из Первой формы в Exchange пользователь, под которым устанавливается соединение, будет перевоплощаться в пользователя от чьего имени нужно внести изменения на сервере Exchange. Иначе изменения будут совершаться от лица установившего соединение пользователя. Настройка сервиса "Использовать имперсонализацию" является более приоритетной, чем "Использовать перевоплощение " в общих настройках приложения. |

Использовать SID для перевоплощения |

Если настройка активна, для перевоплощения будет использован уникальный идентификатор SID, который берется из ActiveDirectory. В обратном случае используется Email. |

Разрешить пользователям смотреть чужие календари используя права системной учетной записи |

Если настройка активна, пользователи смогут видеть события других пользователей, используя права системной учетной записи. |

Показывать пользователям только занятость при просмотре календарей с чужого сервиса |

Если настройка активна, пользователи, которые не имеют отношения к текущему сервису, смогут увидеть в календаре коллег вместо календарных событий некликабельных синие слоты с заголовком Занят без детальной информации. Если пользователь при этом отсутствует в данный момент, в его профиле и краткой карточке будет отображаться только тип занятости: Занят, Под вопросом, Нет на месте, Свободен и время события. |

Показывать пользователям только занятость при просмотре чужих календарей с домашнего сервиса |

Если настройка активна, пользователи с домашнего сервиса смогут увидеть в календаре коллег вместо календарных событий некликабельных синие слоты с заголовком Занят без детальной информации. Если пользователь при этом отсутствует в данный момент, в его профиле и краткой карточке будет отображаться только тип занятости: Занят, Под вопросом, Нет на месте, Свободен и время события. |

Если настрока "Использовать SID для перевоплощения" неактивна или SID отсутствует, а также, если имперсонализация не используется, вход в аккаунт осуществляется по почте, указанной в профиле пользователя. |

|---|

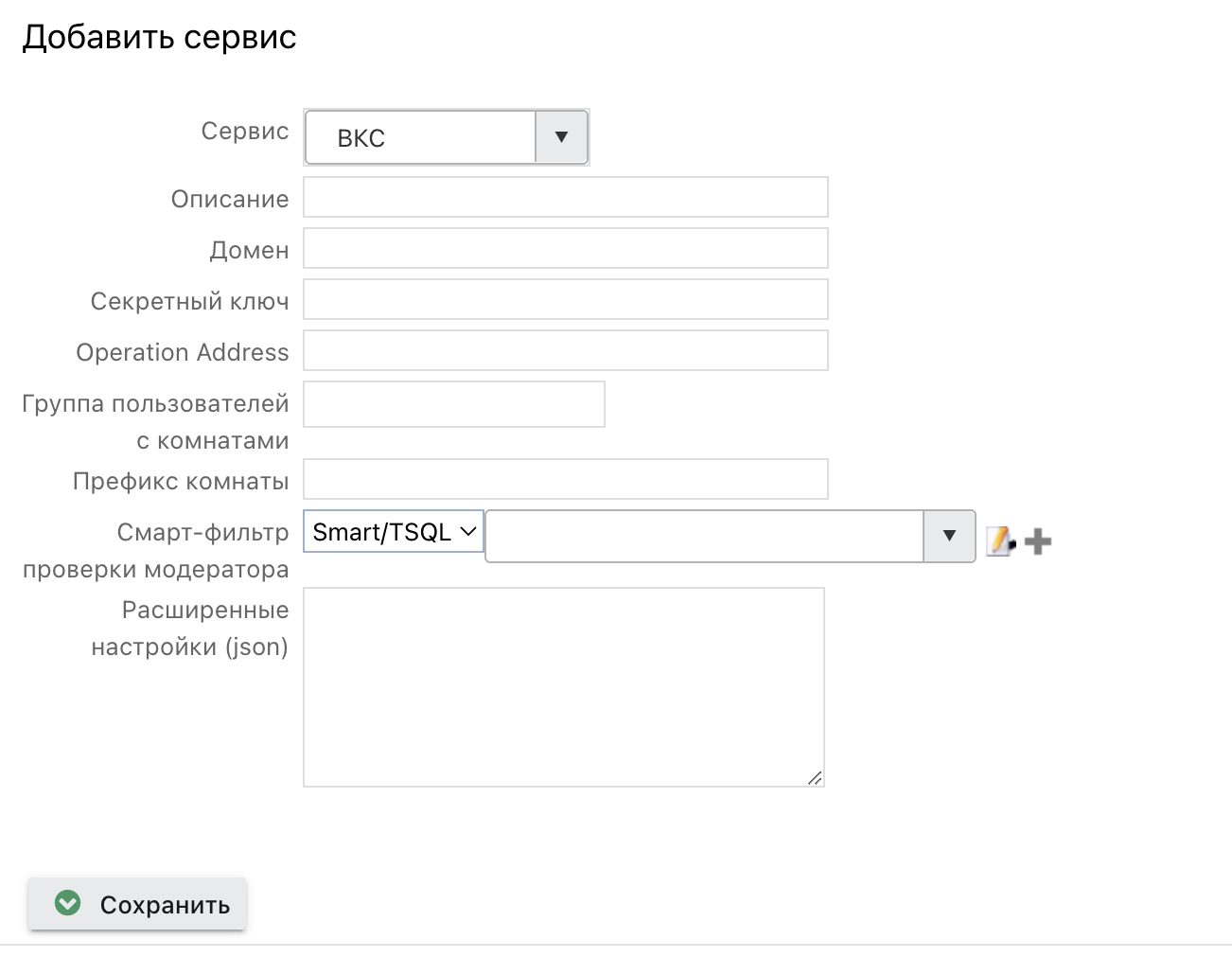

Сервис используется для онлайн-коммуникаций (аналог Zoom). Подробнее о конференциях здесь.

Настройки ВКС:

Настройки сервиса ВКС

Параметр |

Описание |

||

|---|---|---|---|

Описание |

Название\краткое описание сервиса |

||

Домен |

Настройки сервиса ВКС |

||

Секретный ключ |

|||

Operation Address |

Относительный адрес публикации, которая выполняет действия при подключении к сервису. Например, отправляет пользователю сообщение о том, что к его комнате подключились (см. пример здесь) |

||

Группа пользователей с комнатами |

ID группы, участники которой получают персональные комнаты в сервисе |

||

Префикс комнаты |

Строка, которая используется как префикс в названии комнаты. Например, если префикс user, то для пользователя с логином Ivanov комната будет называться userIvanov |

||

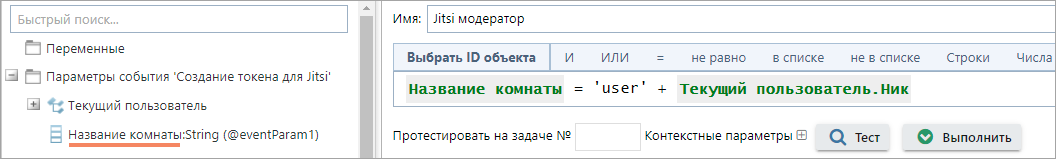

Смарт-фильтр проверки модератора |

Смарт/TSQL-фильтр или LUA скрипт, который возвращает true, если пользователь может быть модератором, и false, если не может. Например, каждый пользователь сервиса является модератором своей персональной комнаты:  |

||

Расширенные настройки (json) |

По умолчанию при создании сервиса настройка json значение {"roomCreationKey": null, "externalModuleKey": null} Пример значения: {"externalModuleKey":"ххх", "roomCreationKey":"ххх", "recordHost":"https://video-records.ххх.ru", "recordsApiKey":"ххх"} •roomCreationKey — Ключ, необходимый для работы Outlook плагина. Служит для аутентификации плагина при генерации временной комнаты •externalModuleKey — Ключ для доступа к API модуля ВКС •recordHost — Адрес хоста ссылок на записи ВКС •recordsApiKey — Ключ аутентификации для приема событий записи ВКС

|

После добавления сервиса его необходимо включить. Для этого выберите сервис в общих настройках приложения (пункт "ВКС").

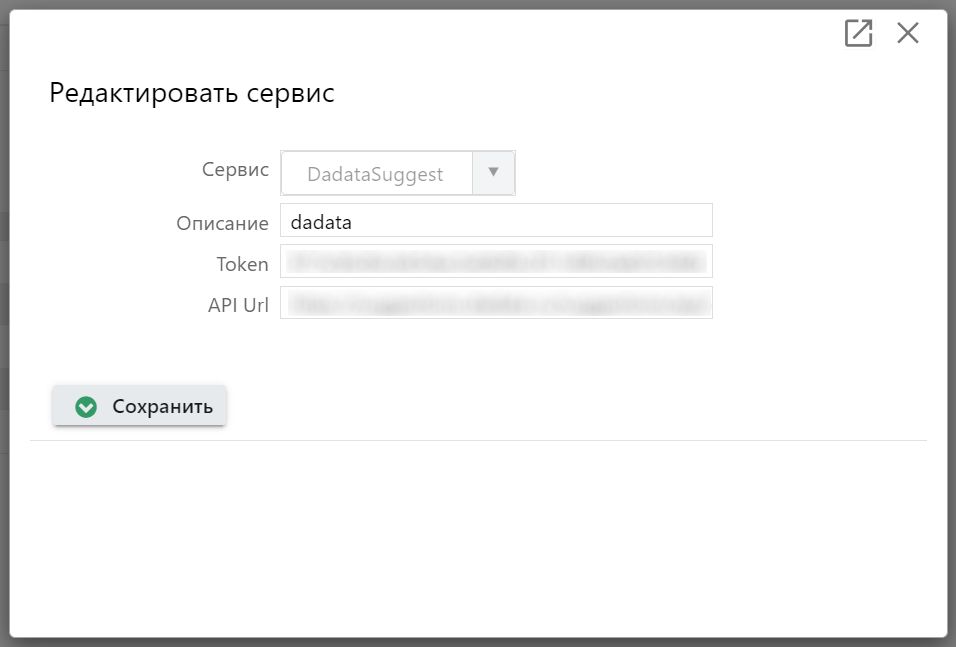

Используется для интеграции с сервисом автоматической проверки и исправления контактных данных DaData. Сервис необходим для корректной работы подсказок ДП "Текст" и ДП "Адрес".

Требуется наличие личного кабинета DaData.

Настройки DadataSuggest:

Настройки сервиса DadataSuggest

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

Token |

API-ключ. В качестве значения используйте токен из личного кабинета DaData. |

API Url |

Адрес API DadataSuggest: https://suggestions.dadata.ru/suggestions/api/4_1/rs/suggest/address |

Дальнейшие действия по синхронизации с сервисом DaData описаны здесь.

|

|---|

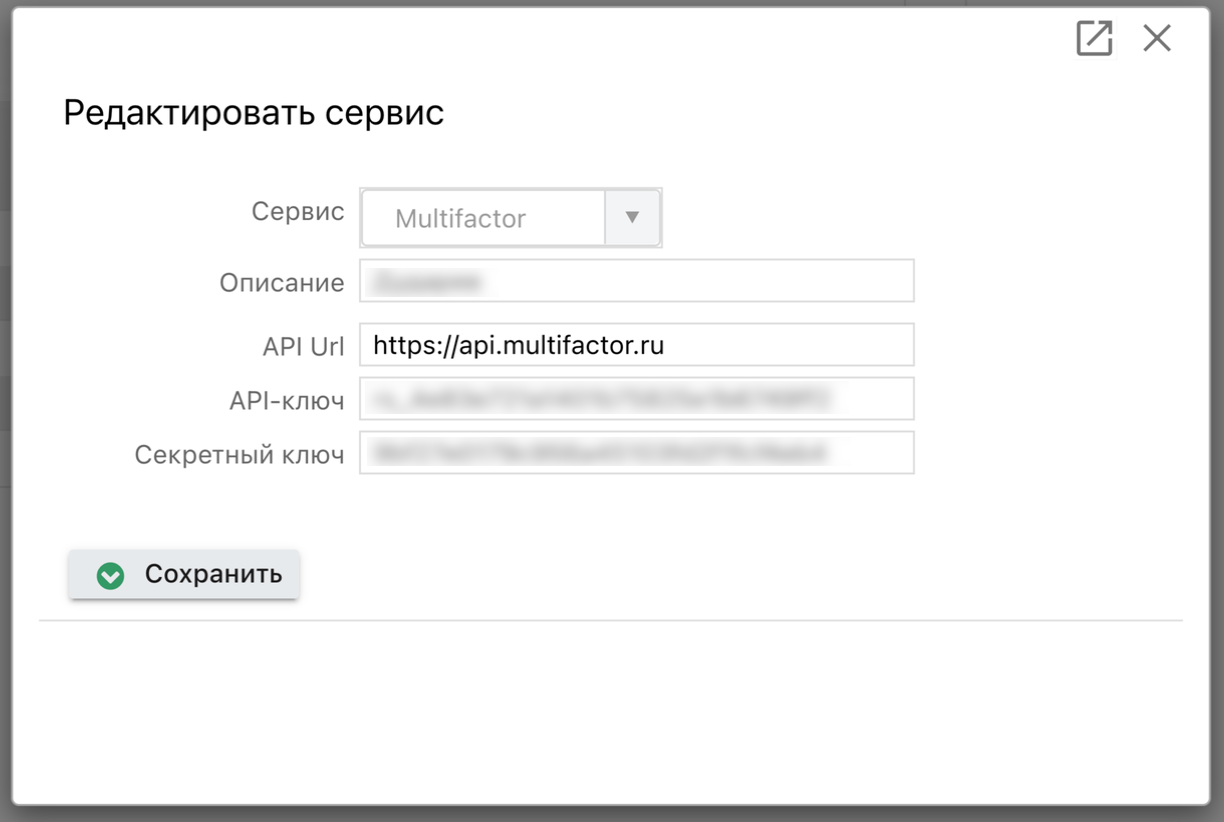

Сервис используется для интеграции с системой двухфакторной аутентификации и контроля доступа для любого удаленного подключения — Multifactor.

Настройки сервиса:

Настройки сервиса Мультифактор

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

API Url |

Адрес API Мультифактора |

API-ключ |

Уникальный код, используемый API для идентификации приложения или пользователя. Значение параметра API KEY доступно в личном кабинете Системы управления Мультифактором в разделе "Ресурсы" -> "Параметры". |

Секретный ключ |

Криптографический код. Значение параметра API Secret доступно в личном кабинете Системы управления Мультифактором в разделе "Ресурсы" -> "Параметры". |

|

|---|

|

|---|

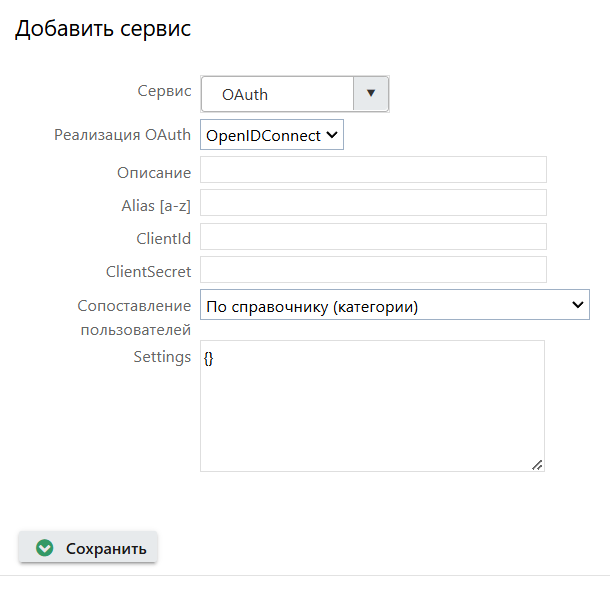

Сервис используется для интеграции с KeyCloak. KeyCloak используется для аутентификации пользователей в системе и реализует модели управления доступом — все настройки прав пользователей распределяются по группам из сторонней системы.

Настройки сервиса:

Настройки сервиса OAuth

Параметр |

Описание |

|---|---|

Реализация OAuth |

Работа с KeyCloak ведется по протоколу OpenIDConnect |

Описание |

Описание сервиса |

Alias [a-z] |

Алиас |

ClientId |

Идентификатор приложения KeyCloak. Перейдите в Keycloak, в разделе Clients выберете компанию и во вкладке General скопируйте Client ID |

ClientSecret |

Секретный ключ приложения KeyCloak. Перейдите в Keycloak, в разделе Clients выберете компанию и во вкладке Credentials скопируйте Client secret |

Сопоставление пользователей |

Признак сопоставления пользователей из сторонней системе с пользователями в "Первой Форме". Доступные значения: •По справочнику (категории) •По произвольному атрибуту •По У.З. внешнего сервиса (UserExternalAccounts) •По Nickname •По SID |

Settings |

Настройки сервиса в формате JSON. Атрибуты: •AuthorityUrl — URL-адрес центра OAuth •ResponseType — Тип ответа, отправляемый в AtomID с запросами на вход •ResponseMode — Режим ответа •CallbackPath — URL-адрес, на который будет возвращен пользователь после успешной аутентификации •Claims •ClaimsMapperConfig — Настройки маппинга Identity, который присылает провайдер Oauth/OpenId на учетную запись из "Первой Формы": oIdentityClaim oUserProfileAttribute oDictionarySubcatId oDictionaryIdentityExtParamId oDictionaryUserIdExtParamId |

После настройки необходимо добавить провайдер аутентификации и указать в нем созданный сервис.

|

|---|

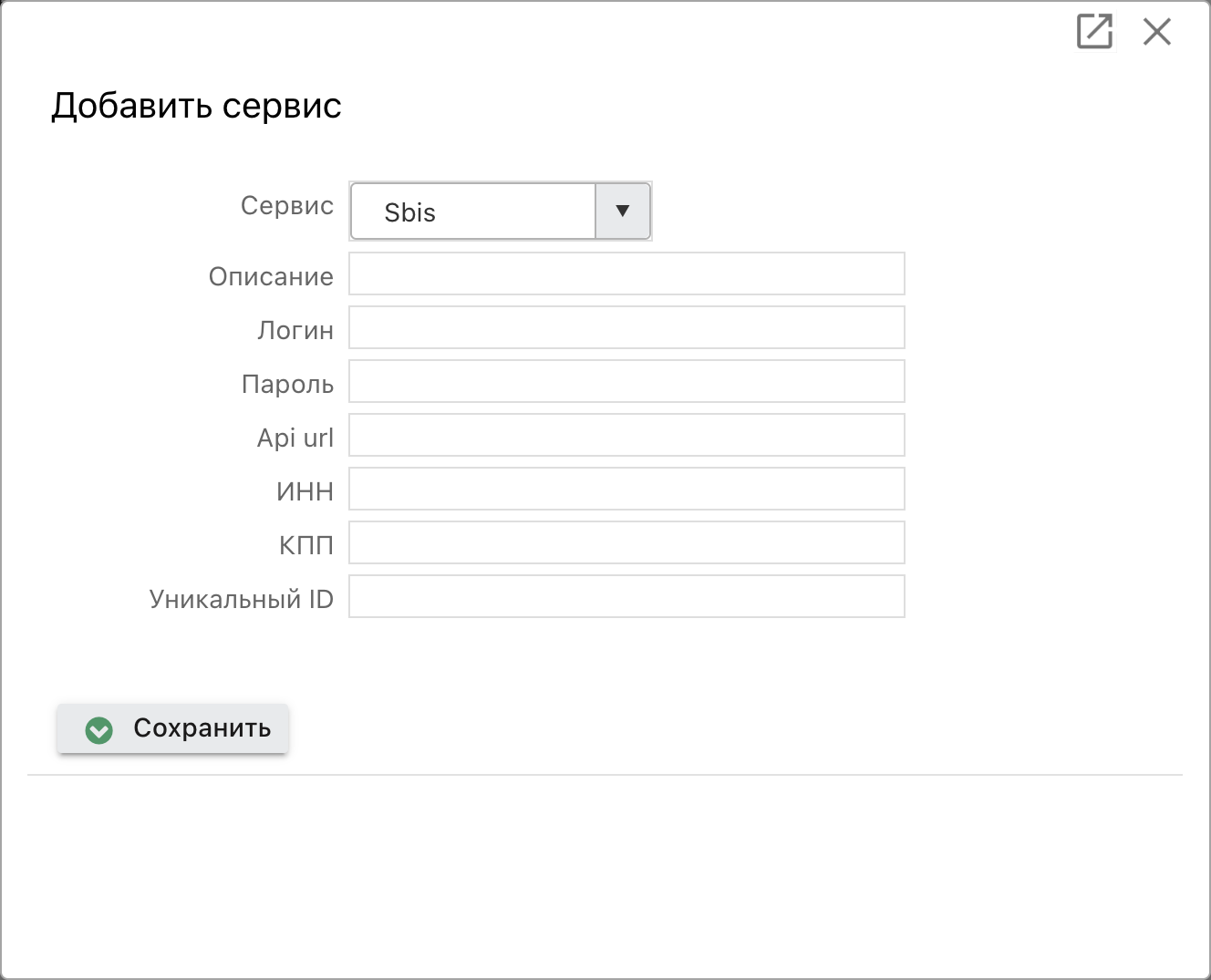

Сервис используется для интеграции с системой СБИС.

Настройки сервиса:

Настройки сервиса Sbis

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

Логин |

Учетные данные в системе СБИС |

Пароль |

|

API Url |

Адрес API для подключения к системе СБИС |

ИНН |

ИНН компании |

КПП |

КПП компании |

Уникальный ID |

Узнать идентификатор участника ЭДО — уникальный код отправителя или получателя документа. Находится в личном кабинете СБИС |

После добавления сервиса его необходимо включить. Для этого выберите сервис в общих настройках приложения (пункт "Sbis Service").

|

|---|

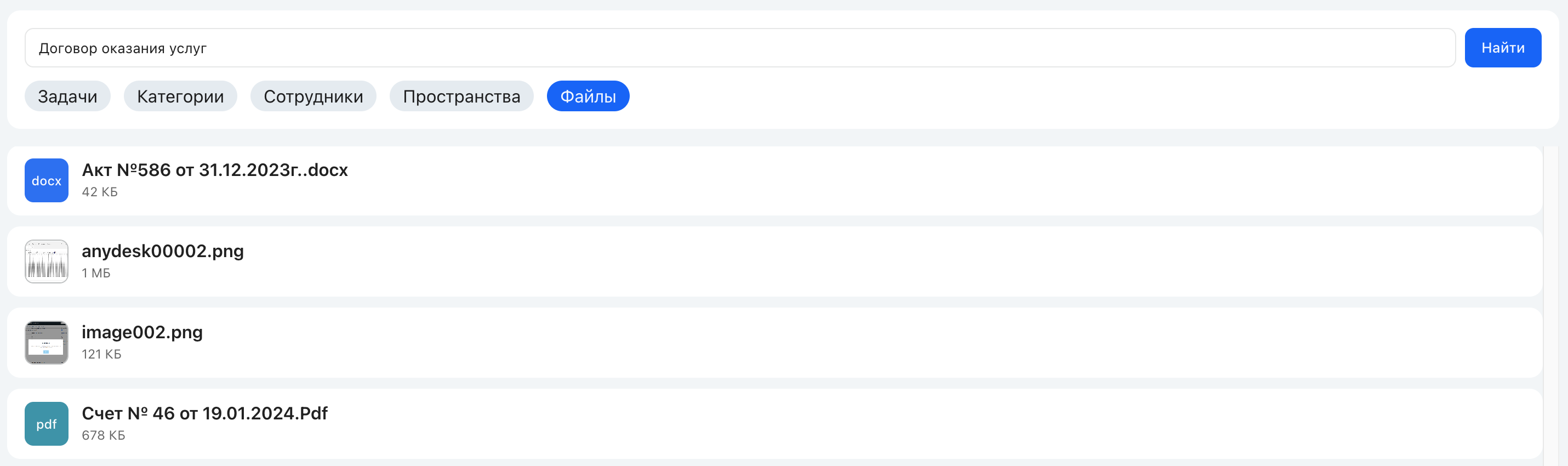

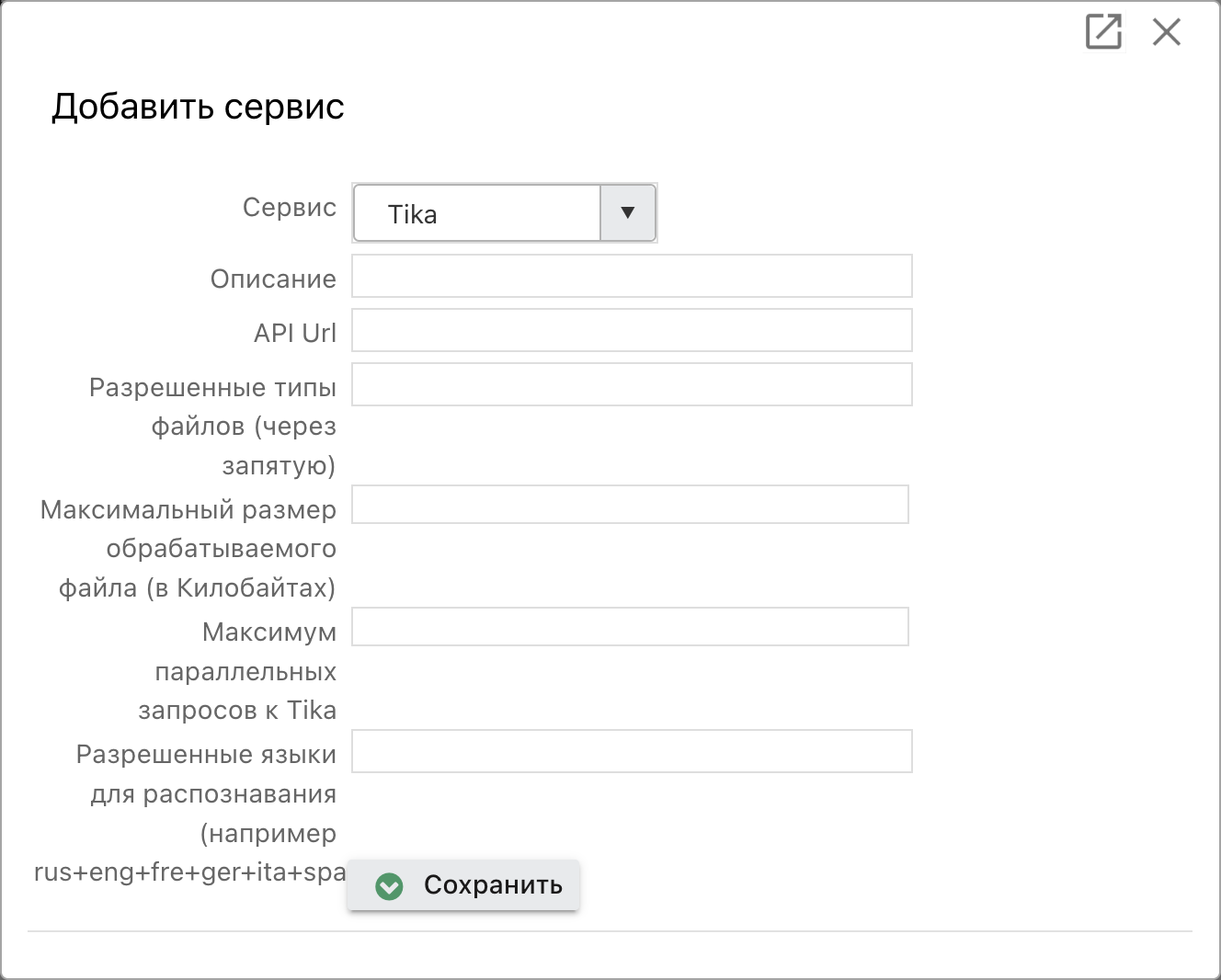

Сервис используется для интеграции с инструментом Apache Tika — он позволяет автоматически определять тип документа, его язык и содержимое.

Сервис необходим для корректной работы задния по таймеру TikaJob, благодаря которому обеспечивается поиск по файлам:

Поиск по файлам

Настройки сервиса:

Настройки сервиса Tika

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

API Url |

Адрес API для подключения |

Разрешенные типы файлов (через запятую) |

Список разрешенных файловых форматов: pdf, doc, docx, xsl, xslx, ppt, pptx, txt, xml, html, eml, sql, pgsql, xml, json |

Максимальный размер обрабатываемого файла (в Килобайтах) |

Рекомендуемое значение: 50000 |

Максимум параллельных запросов к Tika |

Рекомендуемое значение: 10 |

Разрешенные языки для распознавания (например rus+eng+fre+ger+ita+spa+uzb) |

По умолчанию используются следующие языки: English, French, German, Italian, Spanish, Uzbek. Для указания дополнительных языков для распознавания необходимо взять первые 3 буквы языка в англоязычном виде и перечислить их через "+": rus+eng |

После добавления сервиса его необходимо включить. Для этого выберите сервис в общих настройках приложения (пункт "Tika Service").

|

|---|

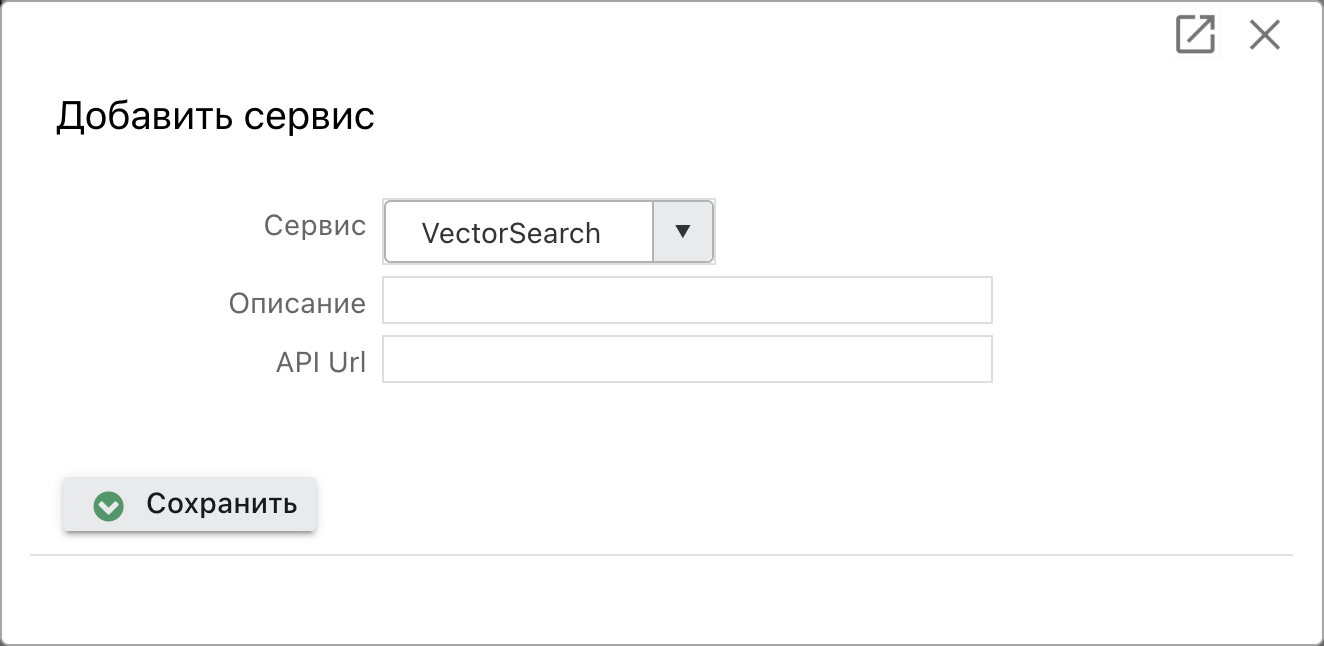

Сервис используется для умного векторного поиска задач в системе с учетом естественного языка и семантического смысла слов в поисковом запросе - такой поиск позволяет искать по синонимам и близким по смысловой нагрузке конструкциям. Подробнее о VectorSearch здесь.

Настройки сервиса:

Настройки сервиса VectorSearch

Параметр |

Описание |

|---|---|

Описание |

Название\краткое описание сервиса |

API Url |

Адрес API для подключения |

После добавления сервиса его необходимо включить. Для этого выберите сервис в общих настройках приложения (пункт "Сервис Vector Search").

Полезные ссылки